Объединение двух сетей через VPN

Появилась такая простая задача объеденить две сети: домашнюю и рабочую

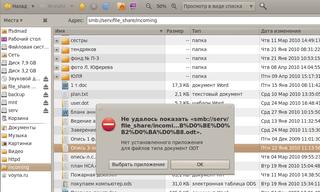

дома: нужные репозитории, подборка аудиокниг на nfs, быстрый и дешёвый интернет, а на работе: работа, принтеры, доступ к рабочим столам сотрудников, файлопомойка и прочее. В общем это весьма удобно

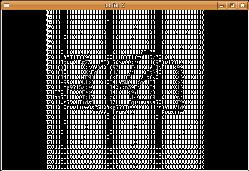

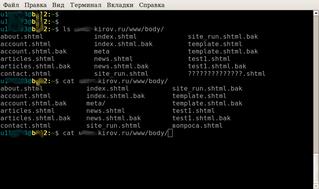

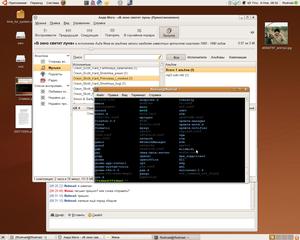

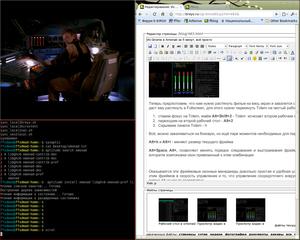

Так как на работе и дома я использую только Linux и у нас общая сеть через провайдера РТелеком решил не заморачивать с сертификатами OpenVPN и сделал просто, через pptpd vpn. Домашний сервер будет сервером vpn, рабочий сервер клиентом. В обоих сетях есть собственные dns зоны и раздача адресов происходит через DHCP с привязкой имени к mac адресу. Вот такая у меня получилась картинка

Выглядит довольно сложно и страшно, но на самом деле всё просто. Для наглядность настройки клиента и сервера буду использовать таблицу

| клиент | сервер |

| # установка VPN клиента apt-get install pptp-linux | # установка VPN сервера apt-get install pptpd |

| # файл интерфейса, только указать адрес свого vpn сервера, обратите внимание на PPTP(региср), эта метка затем используется при выборе учётной записи cat /etc/ppp/peers/vpn | # файл настроек VPN сервера, тут можно указать свой адрес сети cat /etc/pptpd.conf |

| #настройки интерфейса, user заменить на имя своего юзера записанного в /etc/ppp/chap-secrets cat /etc/ppp/options.pptp.vpn | # настройки VPN сервера, здесь включеные все протоколы шифрования, подключаться можно даже с винды, но отключено сжатие, опять же следует обрати внимание на PPTPD, этот ключ используется для отбора учётных записей /etc/ppp/pptpd-options-myvpn |

cat /etc/ppp/chap-secrets | cat /etc/ppp/chap-secrets |

| # подключение к VPN серверу pon vpn | # запуск VPN сервера /etc/init.d/pptpd restart |

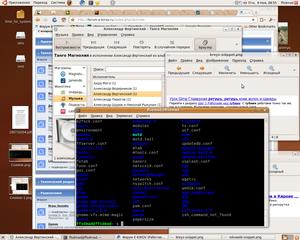

| Для проверки соединения смотрим вывод ifconfig, должны появится новые ppp[0-9] интерфейсы | |

ping -c1 -q 192.168.100.1 && echo Ok | ping -c1 -q 192.168.100.2 && echo Ok |

| Видим, что связь появилась, но пока в пределах тунеля sysctl net.ipv4.conf.all.forwarding=1 и прописать маршруты | |

| тут мы заставляем ядро пересылать пакеты для сети 192.168.80.0/24 через 192.168.100.2 route add -net 192.168.80.0/24 gw 192.168.100.2 | тут мы заставляем ядро пересылать пакеты для сети 192.168.0.0/24 через 192.168.100.1 route add -net 192.168.0.0/24 gw 192.168.100.1 |

ping -c1 -q 192.168.80.76 && echo Yes || echo No | ping -c1 -q 192.168.0.77 && echo Yes || echo No |

Вот вроде бы и всё. Настроив такой VPN сервер можно создавать новые учётные записи и давать знакомым защищённый доступ в свою сеть, думаю найдётся очень много задач которые удобнее решать без применения систем контроля версий и ftp доступа. По крайней мере я собираюсь таким образом подключать к себе знакомых с ADSL, чтобы иметь возможность подключаться к их рабочим столам

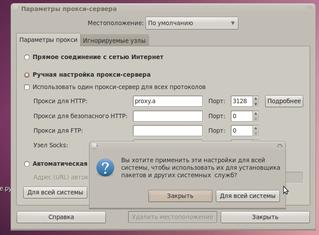

Как всегда за кадром осталось самое интересное: объединение DNS зон, балансировка трафика через два прокси сервера, общие учётные записи и доступ к домашним директориями

ps: стоит отметить, что для подключения к VPN серверу не обязательно использовать IP адрес и покупать доменное имя, можно зарегистировать бесплатный домен например в http://www.dyndns.com/

Как дополнение, вполне вероятна ситуация когда VPN сервер временно стал недоступен клиент и если не принять мер, то клиент не будет автоматически переподключать, чтобы это исправить нужно добавить в /etc/ppp/options.pptp.vpn ещё две опции

persist # включатель переподключения в случае обрывов связи

maxfail 0 # количество попыток переподключения, 0 - бесконечность, попытки происходят постоянно

Для отладки соединения можно добавить опцию

debug dump logfd 2 updetach

либо наблюдать журнальные сообщения вот таким удобным образом

tail -f /var/log/messages

tail -f /var/log/syslog

Для автоматического подключения после перезагрузки нужно добавить в /etc/network/interfaces

iface vpn inet ppp

provider vpn

текст недоступен

другие страницы раздела

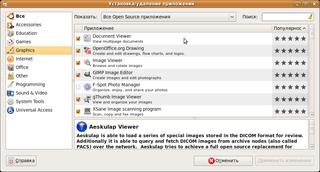

- Установка базовой системы

- Поиск приложений по открытым файлам

- Первые впечатления о CentOS

- 5 самых частных команд, используемых во время установки gentoo

- Занятный iptables

- Ручная настройка монитора в Xorg

- Автомонтирование в ArchLinux

- Первые впечатления от InfraLinux, Ubuntu 8.04.1 от компании Инфра Ресурс

- Gentoo in Ubuntu или переезд из Ubuntu в Gentoo

- Объединение русских манов

- Bacup + SSH через Nat - Передача большого количества файлов с помощью tar и ssh

- Alt Linux научит заниматься сексом, manpages russian

- Настройка кэширующего dns сервера bind

- Переезд на OpenSuse 11 откладывается

- Bind, настройка собственной зоны

- Настройка AR242x 802.11abg Wireless PCI Express Adapter

- Быстрый способ установки Samba

- Настройка nfs сервера и nfs клиента ubuntu 8.04

- Обновление Ubuntu 8.10 - Отважный Козерог

- Укрепление безопасности в связи с получением реального IP адреса

- RussianFedora - не для домашнего использования

- Ephemeris - программа по астрономии

- Linux драйвер для карточки Ethernet RTL8111/8168b

- Подключение Asus EEEpc 701 к интернету через GPRS на Sony Ericsson Z530i

- Запуска apache в окружении chroot

- Установка VirtulaBox на Ubuntu с нестандартным ядром

- Полезные ссылки

- Настройка проверки орфографии в OpenOffice3

- Установка "Налогоплательщик ЮЛ" в Linux

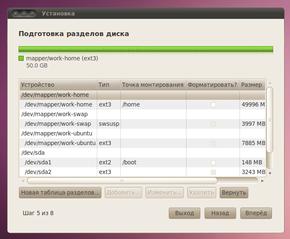

- Благодаря анонимоусам я осилил LVM

- Переезд на LVM

- Таблица значений для настройки framebuffer

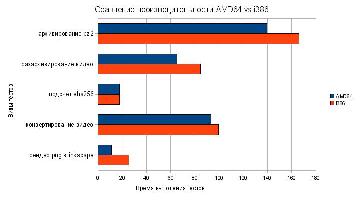

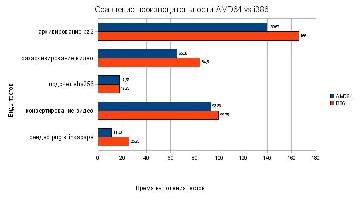

- Производительность компьютеров в зависимости от процессора и объёма памяти

- CentOS или Ubuntu

- Очень простая авторизация в Squid

- Что выбрать i386 или AMD64

- Как узнать, что расшарено на NFS сервере

- HOWTO: Как за 12 минут установить Linux, попробовать и удалить

- Видео: Уменьшение размера LVM раздела, создание нового раздела, откат назад

- Динамическое добавление swap в Linux

- Зеркалирование репозитория Ubuntu

- Как я навредил своим юзерам

- Установка Ubuntu 8.04.2 Desktop на LVM

- Как заработать на пользователях Linux

- Открытый биос на основе технологий Linux

- Конвертирование m4b,ape,cue в ogg, mp3 через fifo (трубку)

- Xming, X сервер для Windows

- Ubuntu 8.04, Wine 1.1.19, WarCraft 3

- Asus EEEPC 701и Linux как инструмент начинающего разведчика

- Моя мама и Linux

- Два подхода к использованию компьютера или чем линуксоид отличается от виндузятника

- Создание chroot для враждебного пользователя

- Шрифты в Linux и Windows

- Сценарий Amarok для работы Publish Tune в Psi

- Видео ролик - Коварные планы Майкрософт

- Касперский опять нашёл вирусы под Linux и опять обделался

- Multiseat, Эффективное использование 2 ядерных процессоров в Linux

- Перенос ядра из другого дистрибутива

- Выбор WiFi USB адаптера для Linux

- Chrome под Linux

- Как отправить SMS из консоли

- Почему админы любят DHCP

- Восстановление файловой системы

- Настройка PPPoE в Linux без NetworkManager

- Перевод документации про OpenLDAP

- Russian Fedora 11 + KDE4 против людей

- Как заработать на Linux миллионы

- Как вырезать кусок из фильма и конвертировать в flv с помощью mplayer

- Вот и ПОЧТИ умер очередной двухпанельник Double Commander

- Пока Майкрософт разваливается и идёт ко дну Redhat развивается и получает прибыли

- Групповое переименование файлов в Linux

- Два варианта добавление GPG ключа репозитория из консоли

- Почему Mono это плохо

- Установка PCLinux 2009 на LVM и восстановление домашнего LVM раздела

- Точка доступа из десктопа с использованием внешного шлюза и dhcp

- Как запрограммировать поведение сетевых интерфейсов

- Пакетная обработка документов RTF в OpenOffice с помощью bash и OOBasic

- Как добавить текст в защищённый файл с помощью sudo

- Google объясняет чего не хватает линуксу

- Выбор web камеры для Linux, Genius Eye 110 - плохой выбор

- Выбор web камеры для Linux, Gembird CAM90U и Genius iSlim 1322AF, Genius iLook 1321v2 - хороший выбор

- Как установить TremFusion в Ubuntu 8.04

- Первая доза закончилась, скоро в школах начнётся ломка или бабки на бочку

- Как появляются Боги OpenSource

- Как удалить из фильмов английскую звуковую дорожку

- Slackware13 мистика какая то

- Установка Slackware13 на LVM

- Linux территория безопасности или опять наш Касперский хочет жрать

- Как навариться на винтузятниках и линуксоидах при этом сделав им хорошо

- У линуксоидов есть деньги(надо же) и они покупают игры

- Передача звука с микрофона по сети

- Ubuntu 9.04 для жены

- Автоматическая обработка файлов на хостинге с помощью bash

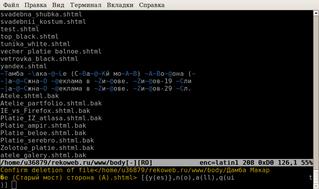

- Как удалить на хостиге файл имя которого не набрать в консоли

- Установка Flash player AMD64 для Firefox и Chrome одной командой

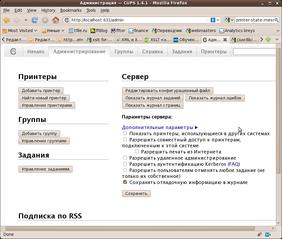

- Печать в PDF через Cups

- Противостояние линуксоидов и виндузятников в искусстве, стёб

- LVM использование снапшотов

- Удаление физического раздела из LVM

- Страсти по виндовым шрифтам

- Автоматическая обработка файлов, часть два

- Настройка печати на PDF принтер в Ubuntu 9.10

- Ubuntu 9.10 добавление resume раздела

- Сравнение файловых систем ext2 ext3 ext4 xfs reiserfs btrfs vfat jfs для домашней директории

- Machinarium - постапокалиптическая игра для линуксоидов

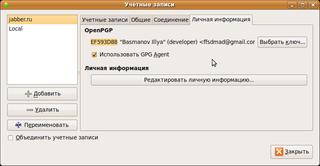

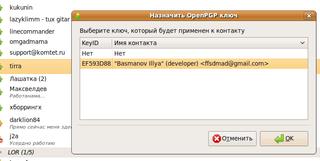

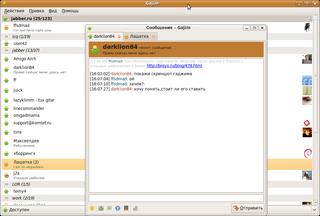

- Как обезопасить свои каналы общения, своих друзей и близких с помощью шифрования в Jabber

- Исключение Gimp из Ubuntu

- Из Gnome в Xmonad за 5 минут, всё просто

- Шифрование бекапов для хранения в Gmail

- Шикарный пиар Ideco - "Добрыня Сисадминыч и айдеко-кладенец"

- Рабочий стол с защитой от ребёнка

- Google опять выпустил beta версию Chrome и танцует и поёт

- С/C++: libconfig - библиотека для обработки конфигурационных файлов

- SoftMaker2008 или OpenOffice3.1

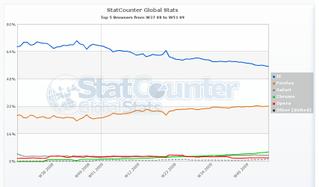

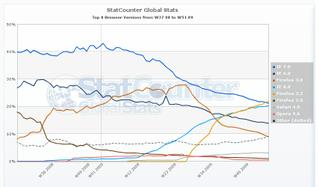

- MS IE сливает FF3 по всему миру, а FF3 сливает Opera по РФии

- Скриншоты Opera 10.50 без поддержки Qt

- Google проводит сбор идей на счёт развития своих сервисов и сбор голосов в пользу открытых технологий

- Настройка mpd, музыкального демона

- Маршрутизация в VPN сетях

- Объединение DNS зон в VPN сетях

- grub2: ручная загрузка

- Выбор web камеры для Linux, Age Star S-PC250 - плохой выбор

- Выбор web камеры для Linux, Icam 7120 - хороший выбор

- Загрузка с дискеты без дисковода

- Добавление репозитария в Ubuntu 9.10

- в ожидании Ubuntu 10.04 LTS

- Тестирование Ubuntu 10.04 beta и установка на LVM

- Выбор web камеры для Linux: Genius iSlim 1300v2 - хороший выбор

- Декомпиляция SWF в Linux

- Как обойти ограничение DynDNS на создание wildcard

- apache генерация списка файлов в utf-8

- Обновление Ubuntu 10.04 до 12.04

- Ubuntu 12.04 установка WiFi card Marvel 8335

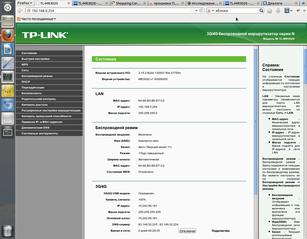

- Wi-Fi-роутер TP-Link TL-MR3020

- Редирект неавторизованных в squid пользователей на внутренний ресурс

- Удаление ботнета sfewfesfs

- Настройка inotify для работы с большими файловыми системами

- Двадцатка самых популярных имён пользователей при взломе серверов

комментарии (10)

2010-01-12 14:45:06

2010-01-12 15:00:37

2010-01-12 15:17:18

2010-01-12 15:46:03

2010-01-12 15:48:58

2010-01-20 07:14:16

2010-01-20 13:44:26

2010-09-18 23:55:35

2011-04-13 12:53:34

2011-11-22 15:00:57